La tecnologia mette continuamente a disposizione strumenti innovativi che ci permettono di lavorare da qualunque luogo, in qualsiasi momento e con qualsiasi dispositivo: “È lo Smart Working, bellezza, e tu non puoi farci niente!” direbbe Humphrey Bogart nella versione moderna del film L’ultima minaccia.

Ma se le aziende sono attratte da queste nuove modalità di lavoro, che aumentano notevolmente la produttività dei propri utenti, sono anche spaventate per le eventuali implicazioni in termini di sicurezza. Lo smart working, infatti, espone a minacce i seguenti quattro componenti:

- Dispositivi Mobili (notebook, smartphone, tablet, ecc.)

- Identità (account degli utenti)

- Applicazioni (posta elettronica, ecc.)

- Dati (informazioni aziendali sensibili)

Poiché la forza di una catena si misura dalla resistenza dell’anello più debole, in questo articolo vorrei approfondire con voi l’aspetto che, statistiche alla mano, risulta più trascurato dalle aziende: la gestione e protezione dei dispositivi mobili.

dispositivi mobili versus pc

Smartphone e tablet vengono ormai usati quotidianamente per accedere ai dati e alle applicazioni aziendali, tanto quanto i pc. Gartner prevede che l’80% delle attività lavorative nel 2020 saranno eseguite da un device mobile.

Pensate, ad esempio, al tipico caso di smart working in cui un utente accede a dati aziendali depositati in cloud usando lo smartphone personale e non un pc aziendale. Nel 90% dei casi, trattandosi di lavoro in mobilità, smartphone e tablet sono connessi a internet attraverso la connessione dell’operatore telefonico o reti Wi-Fi non aziendali (come quella di un bar) il cui grado di sicurezza potrebbe essere basso.

Questo fa sì che i device mobili siano esposti a situazioni di rischio molto più frequentemente dei tradizionali pc. Ma siamo sicuri che le aziende li gestiscono e li proteggono allo stesso modo? Probabilmente no: la figura sotto, infatti, mostra che vi è ancora un’importante disparità di gestione e di protezione fra i dispositivi mobili e i pc.

Cosa possiamo fare, allora, per garantire un adeguato livello di sicurezza dei device mobili?

- Gestirli con una soluzione di Mobile Device Management (MDM) e Mobile Application Management (MAM), come Microsoft Intune.

- Proteggerli con una soluzione di Mobile Security, come Lookout.

perchè scegliere intune per la gestione dei mobile device?

Smartphone e tablet sono beni aziendali e, per questo, dovremmo gestirli con strumenti che ci permettano di avere il controllo sul dispositivo e che, allo stesso tempo, garantiscano la privacy dell’utente che lo utilizza.

Cresce, però, sempre più il numero di aziende che consentono l’accesso alle proprie applicazioni anche da dispositivi personali (BYOD – Bring Your Own Device) che dovranno essere gestiti diversamente. Per questo motivo, è ormai indispensabile servirsi di soluzioni in grado di separare e proteggere i dati e le applicazioni aziendali da quelle personali.

Districarsi fra le diverse soluzioni presenti sul mercato non è semplice, anche perchè ogni azienda ha le sue esigenze specifiche. Tuttavia, vi sono delle linee guida che possono illuminare il reparto IT nella scelta della soluzione migliore:

- Facilità di gestione: implementando una soluzione semplice ed efficace, riusciremmo a liberare risorse e tempo;

- MDM e MAM in un’unica soluzione: attraverso un unico punto di gestione per i device e le sue applicazioni, potremmo impostare politiche di sicurezza e conformità unificate e semplificare ulteriormente la gestione.

- Soluzione in cloud: le soluzioni in cloud ci danno maggior flessibilità e ci consentono di delegare al fornitore del servizio le attività di gestione degli aggiornamenti della soluzione e di manutenzione dell’hardware collegato alla soluzione.

- Integrazione nativa con soluzioni di sicurezza (SIEM, protezione identità/ dati/ device mobili, ecc.): MDM e MAM ci permettono di prevenire alcune minacce impostando determinati criteri di sicurezza (crittografia del device, PIN, ecc.), ma non ci dicono se il device è minacciato e se l’identità dell’utente è stata compromessa. L’integrazione con soluzioni di sicurezza, invece, ci consente di ricevere informazioni sullo stato di salute del device, dei dati in esso contenuti e dell’identità dell’utente, in modo da reagire in modalità congiunta ad eventuali minacce e/o compromissioni.

Fra i prodotti presenti sul mercato, Microsoft Intune è sicuramente la soluzione che risponde a tutti i criteri elencati sopra. Dal mio punto di vista, inoltre, i punti di forza di Intune rispetto ai concorrenti sono:

- gestione unificata di smartphone, tablet e pc (Android, iOS, Windows);

- integrazione nativa con le soluzioni di sicurezza Microsoft: protezione delle identità (Azure ATP, Multi Factor Authentication, Conditional Access) e protezione dei device (Microsoft Defender ATP);

- integrazione, attraverso connettori, con soluzioni di sicurezza e asset management di terze parti.

lookout: il leader nella protezione dei dispositivi mobili

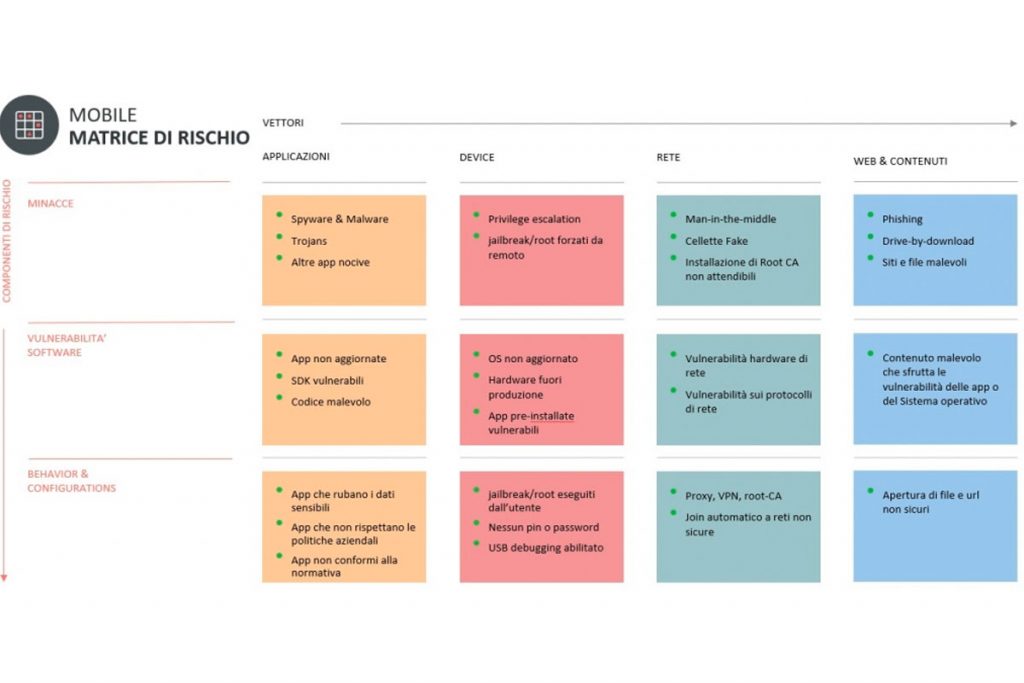

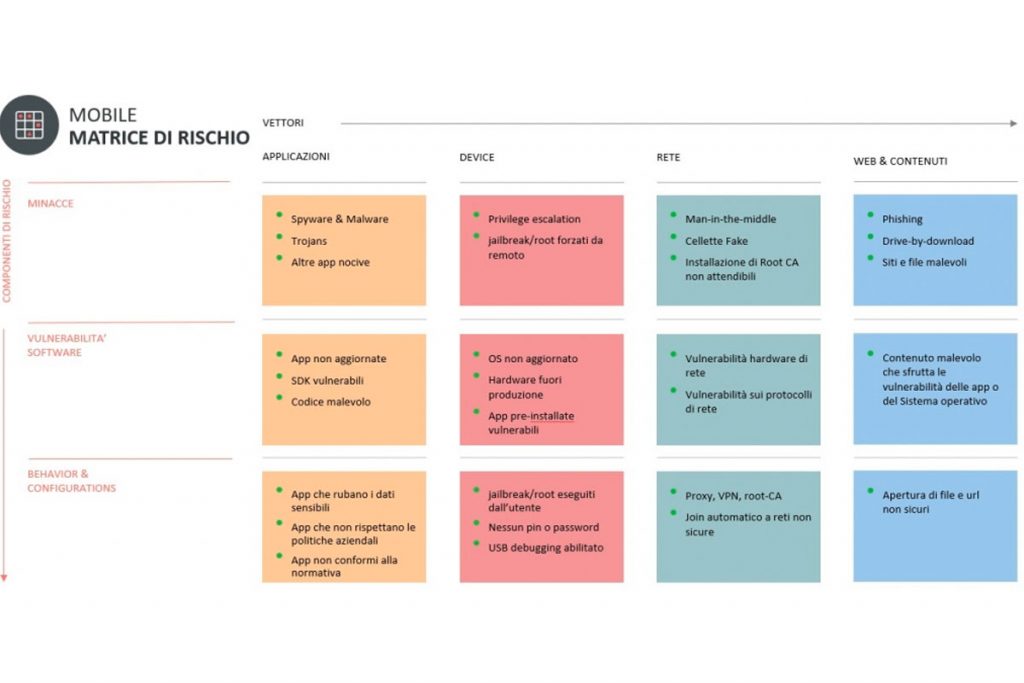

Oltre alla gestione, non dobbiamo assolutamente trascurare l’aspetto della protezione dei dispositivi mobili. Nella figura sotto è rappresentata la matrice di rischio dei dispositivi mobili che è composta dall’incrocio fra le componenti di rischio e i vettori che possono essere usati per generare la minaccia.

Lookout si posiziona tra le soluzioni leader di mercato nella protezione dei dispositivi mobili (Android e iOS) ed è una fra le poche che copre l’intero spettro della matrice di rischio dei mobile device:

- Device Threat Protection per evitare che i dati aziendali siano fruiti da un dispositivo compromesso;

- Network Threat Protection per mettere in sicurezza i dati da attività di rete malevoli;

- App Risk Control per identificare e controllare applicazioni malevole o non conformi alle politiche aziendali che possono espropriare informazioni riservate e identità;

- Phishing and Content Protection per proteggere gli utenti da attacchi di phishing e link malevoli che possono provenire da qualsiasi fonte: mail, SMS, messaggi WhatsApp, URL e pubblicità contenute nelle app.

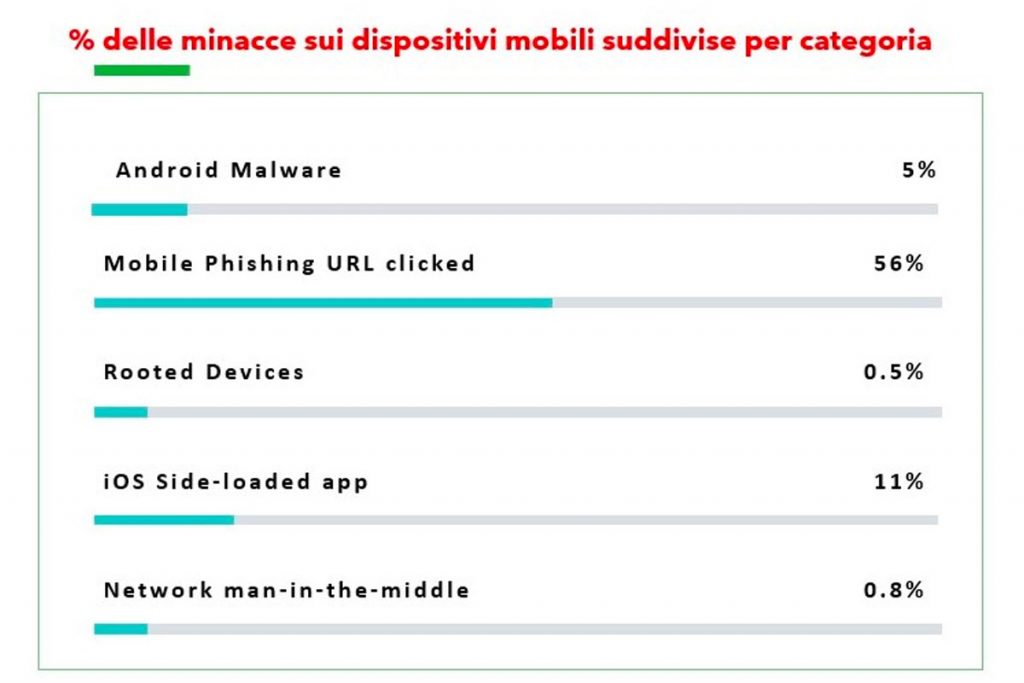

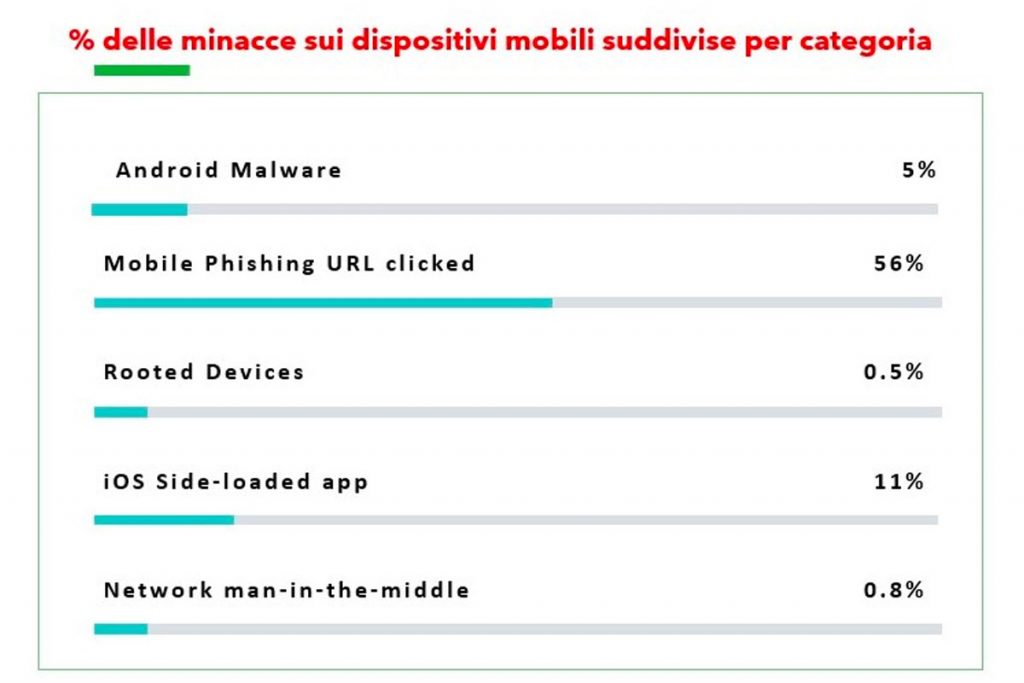

Dall’analisi delle minacce sui device mobili, condotta da Lookout, risulta che: il 35% delle minacce che affliggono le aziende coinvolgono dispositivi mobili e aumentano ad un tasso dell’85%; solo il 30% delle aziende ha adottato soluzioni di protezione dei mobile device.

Inoltre, possiamo affermare che il phishing e le applicazioni malevole sono sicuramente le minacce più diffuse.

La soluzione Lookout Mobile Endpoint Security è formata da 3 componenti, fra loro complementari, che assicurano l’efficacia della soluzione stessa:

- Lookout for Work app: un’applicazione che installata sul dispositivo si mette in comunicazione con il Lookout Security Cloud in modo da rilevare le minacce sul device e applicare le politiche di protezione;

- Lookout Security Cloud: è il motore di intelligenza artificiale di Lookout che analizza le minacce note e non note (attacchi zero day) che possono affliggere i dispositivi mobili. Il Lookout Security Cloud è la più grossa rete di sicurezza dei dispositivi mobili che coinvolge oltre 180 milioni di device (con i relativi sensori) e analizza più di 80 milioni di applicazioni per smartphone;

- Management Console: È la console di amministrazione web. Fornisce in tempo reale lo stato di tutti i device aziendali.

Dopo aver analizzato le caratteristiche delle due soluzioni di gestione e di protezione dei dispositivi mobili, non posso che affermare che l’accoppiata Microsoft Intune e Lookout si rivela vincente. Se da sole sono già soluzioni molto valide, la loro integrazione non fa che intensificarne l’efficacia.

Uno dei punti di forza di Lookout è sicuramente la forte integrazione con le soluzioni di sicurezza Microsoft, azure Active Directory ed Intune. Ad esempio, attraverso il connettore Intune MTD (Mobile Threat Defense) possiamo utilizzare le informazioni di Lookout sullo status del dispositivo – per esempio, il fatto che è stato compromesso – per applicare le azioni di conformità conseguenti, come vietare l’accesso alle applicazioni aziendali o forzare la Multi-Factor Authentication fino a quando non vengono eseguite quelle azioni di rimozione della minaccia.